HTB之Appointment

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

TASK 1

- 问:首字母缩写SQL代表什么?

- 答:Structured Query Language

TASK 2

- 问:最常见的SQL漏洞类型是什么?

- 答:sql injection

TASK 3

- 问:PII代表什么?

- 答:Personally Identifiable Information

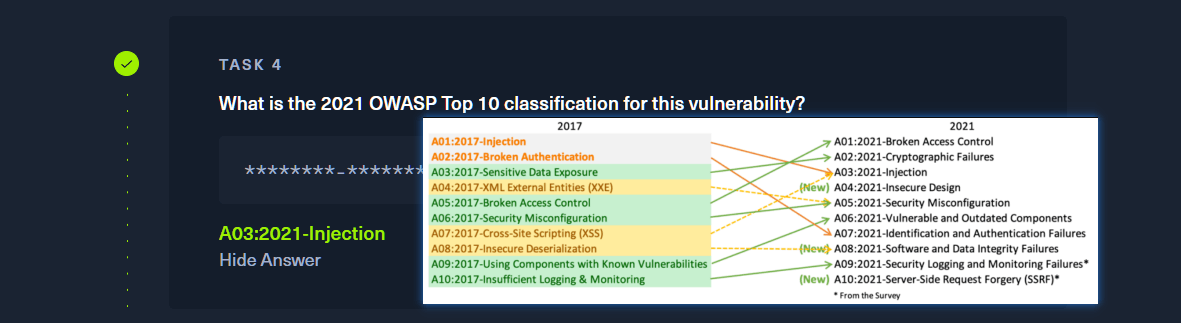

TASK 4

- 问:2021年OWASP此漏洞的前10个分类是什么?

- 答:A03:2021-Injection

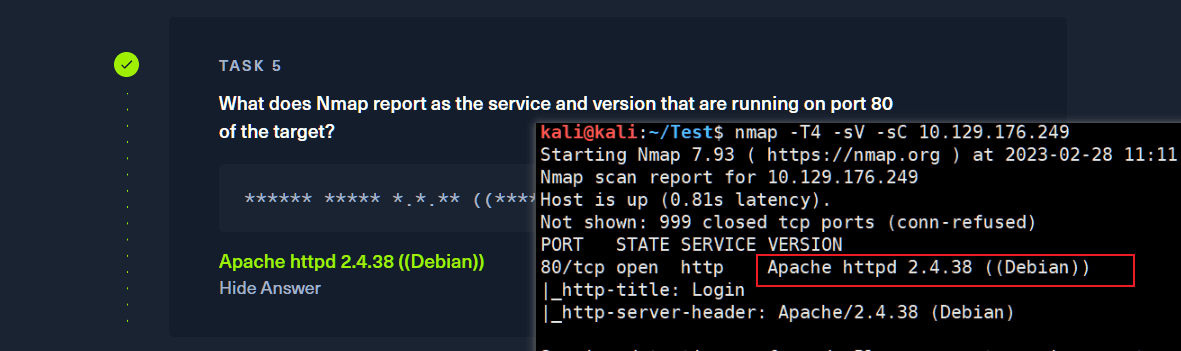

TASK 5

- 问:Nmap报告在目标器80端口上运行的服务和版本是什么?

- 答:Apache httpd 2.4.38 ((Debian))

TASK 6

- 问:HTTPS协议使用的标准端口是什么?

- 答:443

TASK 7

- 问:在web应用术语中,文件夹叫什么?

- 答:directory

TASK 8

- 问:“未找到”错误的HTTP响应代码是什么?

- 答:404

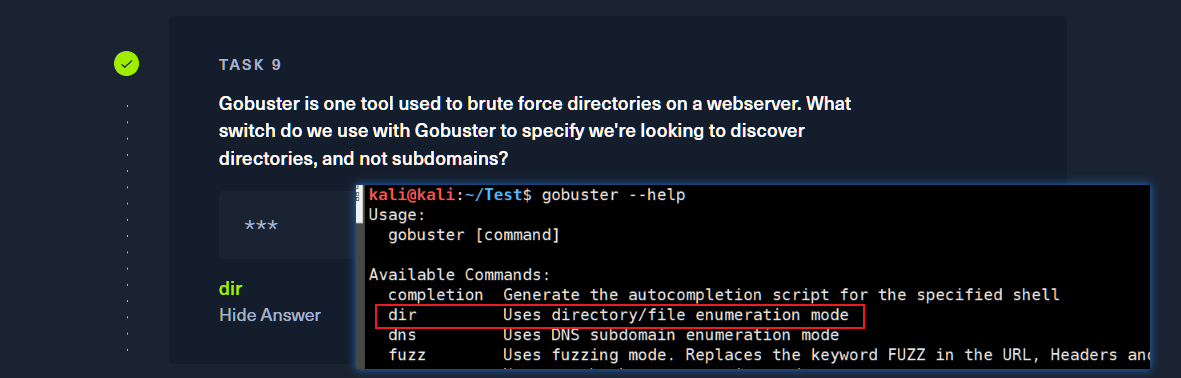

TASK 9

- 问:Gobuster是一种用于在网络服务器上暴力破解目录的工具。

我们在Gobuster中使用什么开关来指定我们要发现目录,而不是子域? - 答:dir

TASK 10

- 问:在MySQL中,可以使用哪个单个字符来注释掉一行的其余部分?

- 答:

#

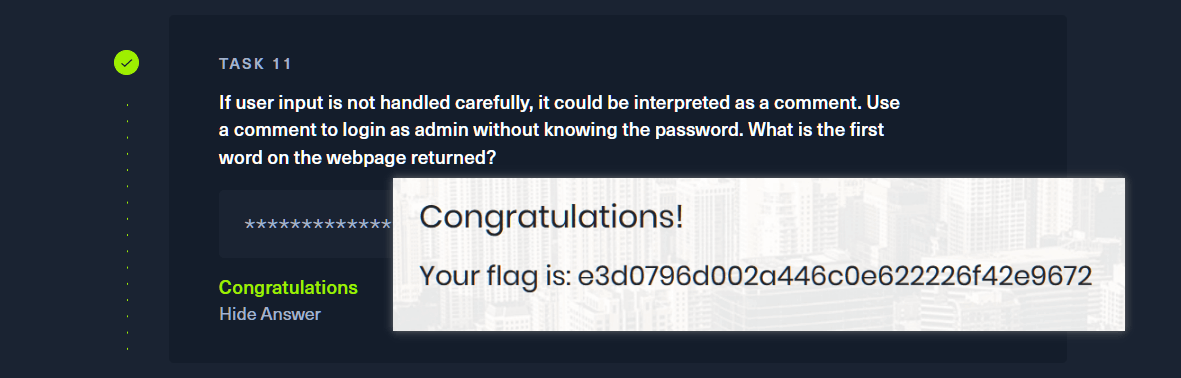

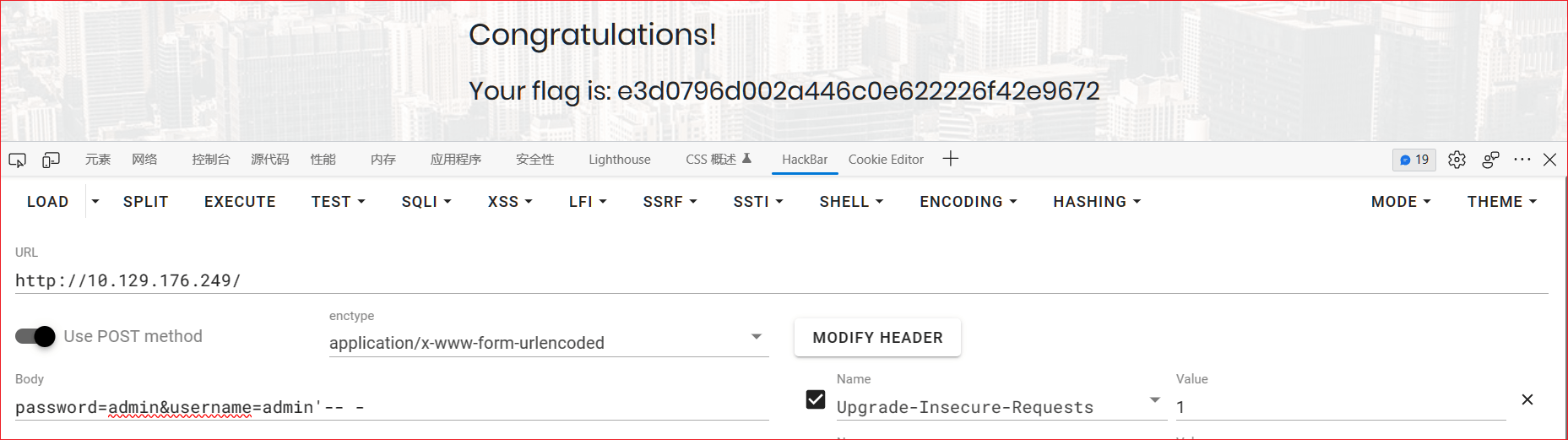

TASK 11

- 问:如果用户输入处理不当,可能会被解释为注释。使用注释以管理员身份登录,而不知道密码。返回的网页上的第一个单词是什么?

- 答:Congratulations

SUBMIT FLAG

- 问:Submit root flag

- 答:

1 | # P.S.起手式,扫扫有啥端口服务开放 |

- P.S.nmap 扫描 80 端口开放,访问呗(扫目录),登录界面,题目提示 sql,直接万能密码试试。

- 本文标题:HTB之Appointment

- 本文作者:涂寐

- 创建时间:2023-08-15 00:48:12

- 本文链接:article/385eb549.html

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

评论