安鸾之安全基础新增

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

本文首发于 涂寐’s Blogs:https://0xtlu.github.io/

提示

1 | 文件类型 |

思路

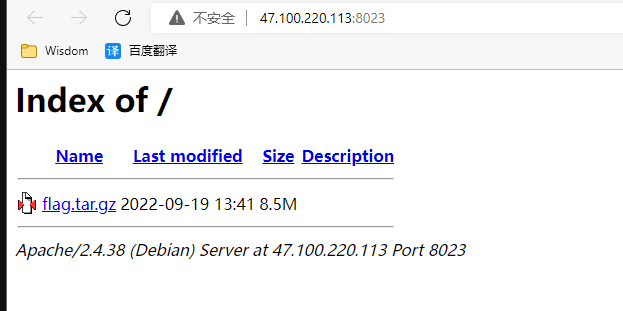

目录遍历,下 flag 压缩包

……解压后,看不到啥玩意,就5个flag-*

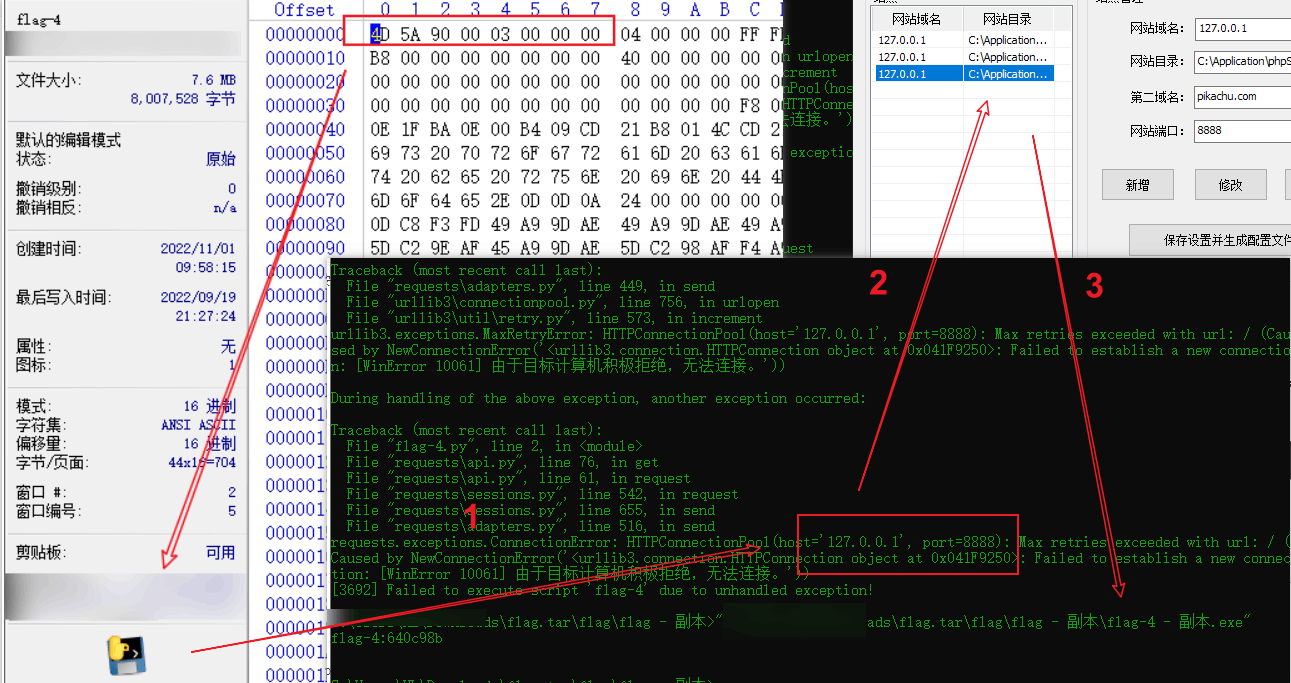

这种题都和文件头有挺多关系的……WinHex 打开,根据文件头判断

可寻找在线识别文件格式的站点,eg.https://www.fly63.com/tool/filetype/

1 | 文件名-->文件头-->文件类型-->部分flag-->执行命令 |

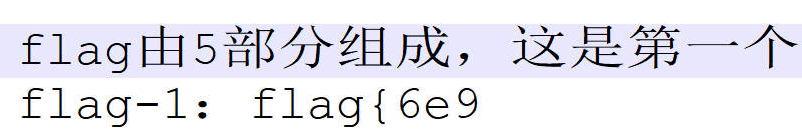

flag-1

没啥好说的,根据文件头改后缀名(flag-1.jpg)直接打开图片查看

flag-2

看后缀修改为 exe 运行,一闪而过,想到之前运行 C 没有暂停界面,故终端打开(flag-2.exe)可显示执行结果

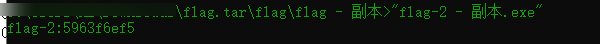

flag-3

文件头可以知道为 ELF 文件,利用 readelf -h flag-3 得知该 ELF 文件属于 EXEC 类型(可执行文件),故通过 ./flag-3 执行该文件

flag-4

根据文件头判断为 exe 文件,根据 WinHex 提示,判断为 python 文件封装,运行,根据报错,利用 phpstudy 提供本地 8888 端口的站点,终端运行 flag-4.exe 回显部分 flag

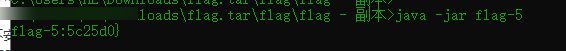

flag-5

直接搜文件头为 zip 文件,直接解压后发现有 class 后缀文件,想到了 java(java -jar flag-5),后面又继续搜查,发现为可能为 zip 伪加密,具体……未了解

- 本文标题:安鸾之安全基础新增

- 本文作者:涂寐

- 创建时间:2022-12-02 17:02:04

- 本文链接:article/3d84fd37.html

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

评论