安鸾之2022新增基础题

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

本文首发于 涂寐’s Blogs:https://0xtlu.github.io/article/c4da1970.html

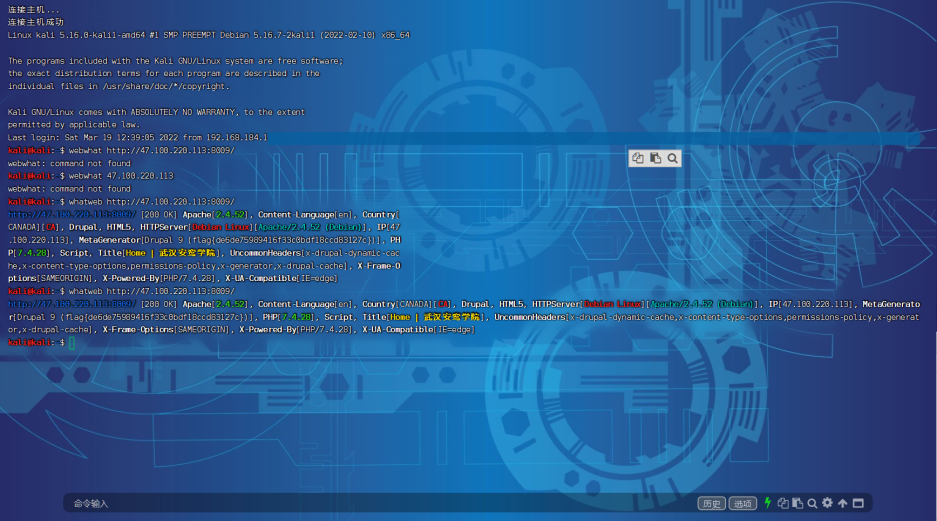

指纹识别

1 | 指纹识别 |

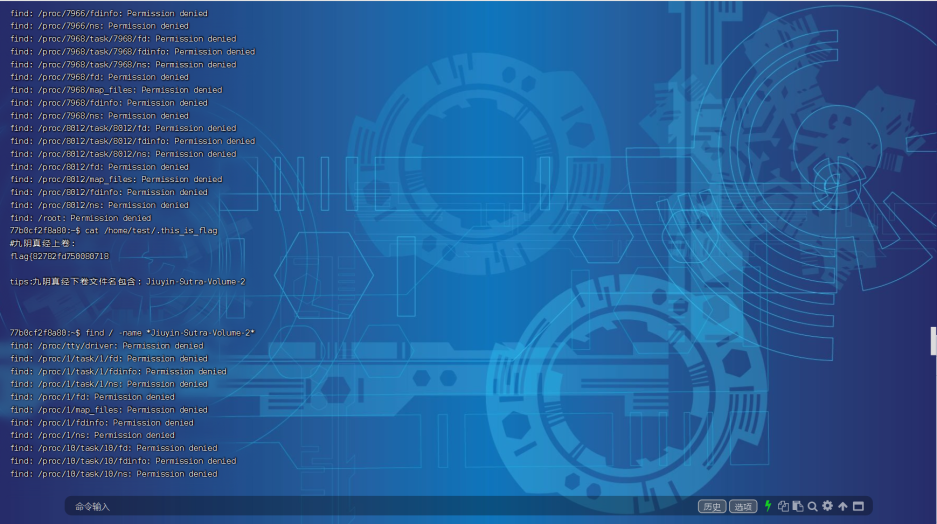

Linux基础命令

1 | Linux基础命令 |

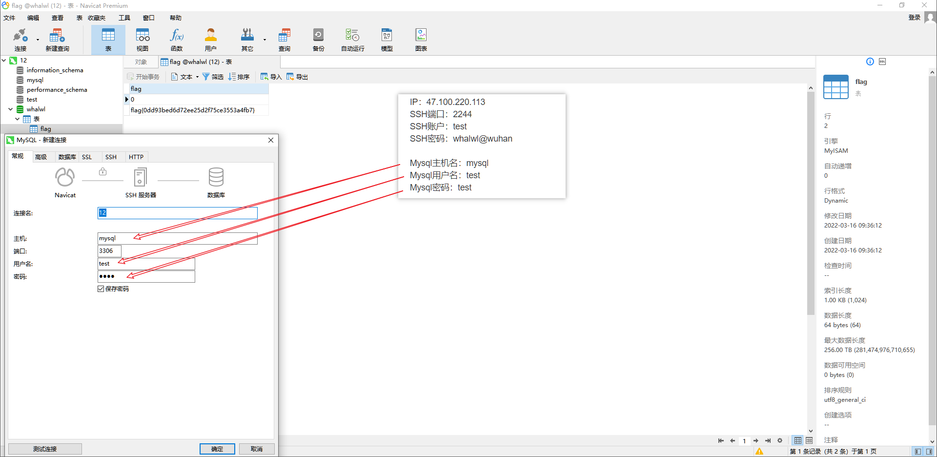

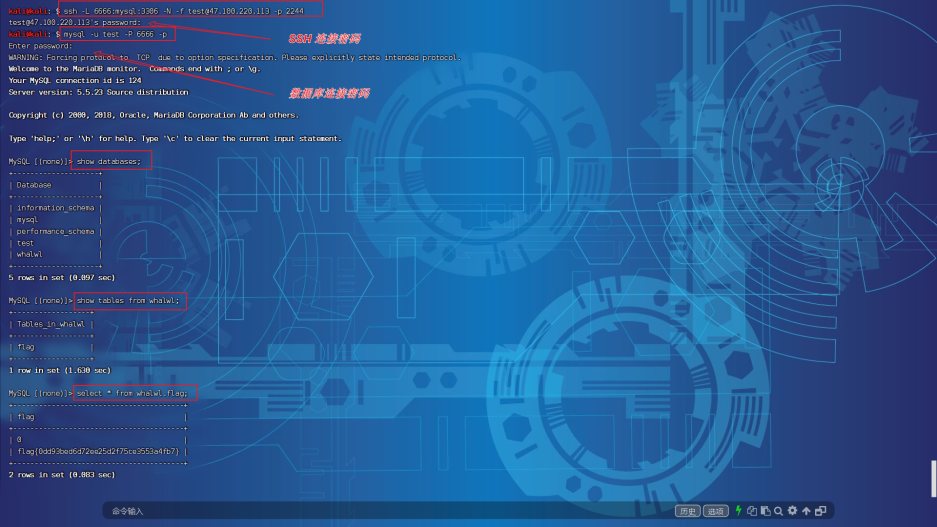

Mysql数据库基础

1 | Mysql数据库基础 |

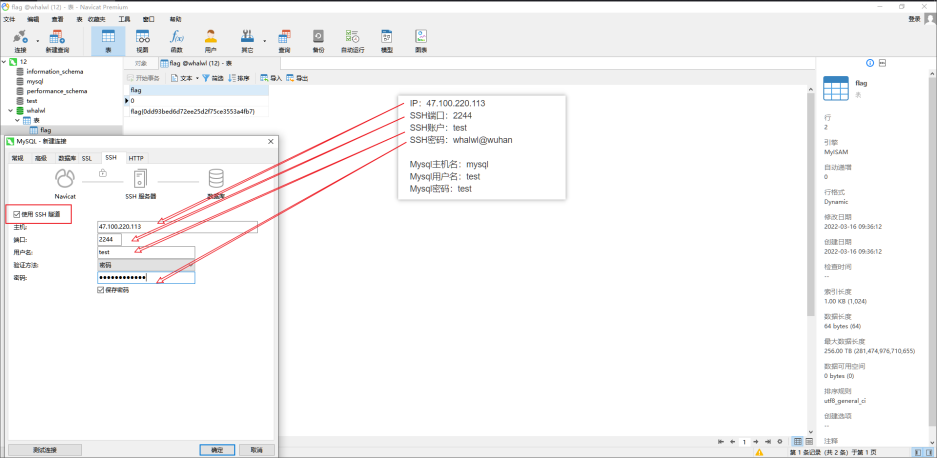

Navicat实现SSH隧道

1 | 》》配一份讲解:https://blog.csdn.net/ory001/article/details/115172944 |

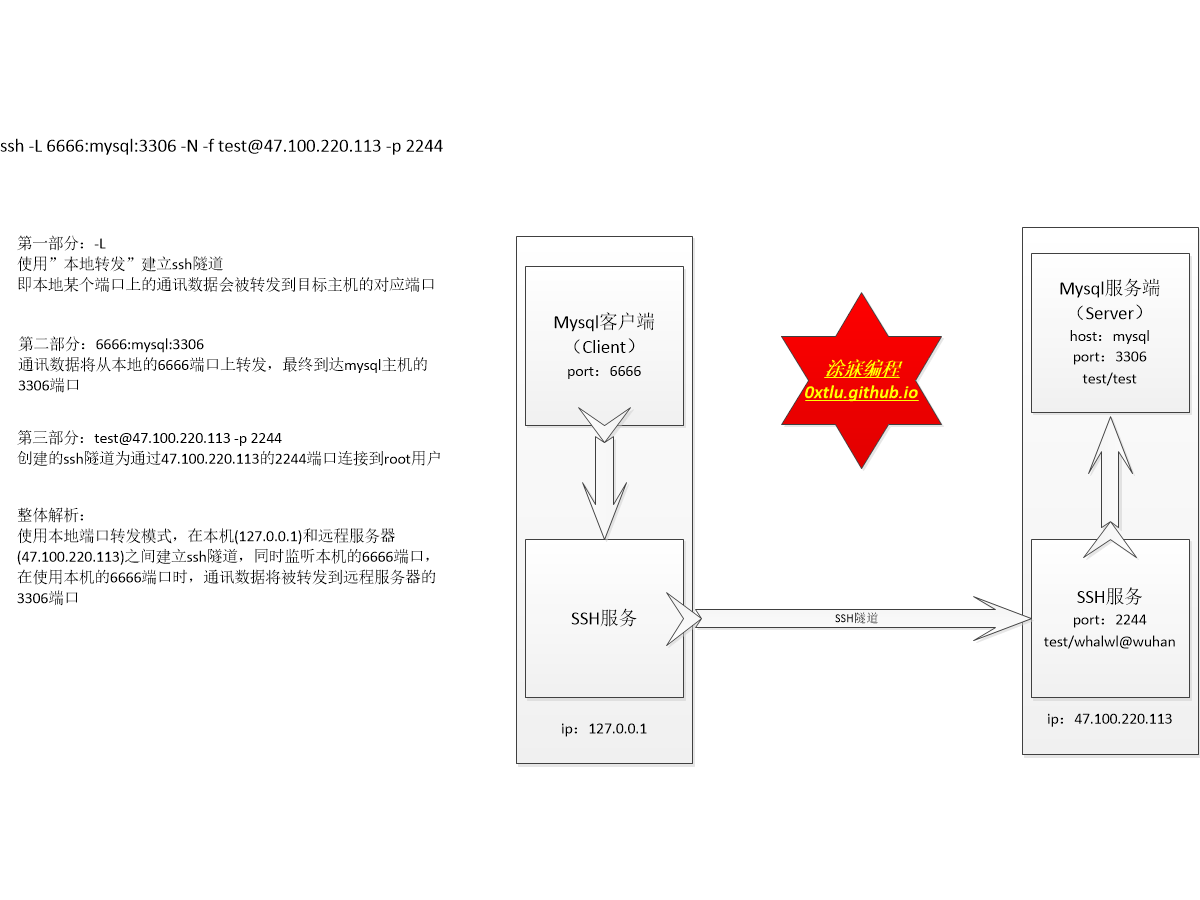

手工SSH隧道转发

1 | 》》需要了解SSH中的本地端口转发 |

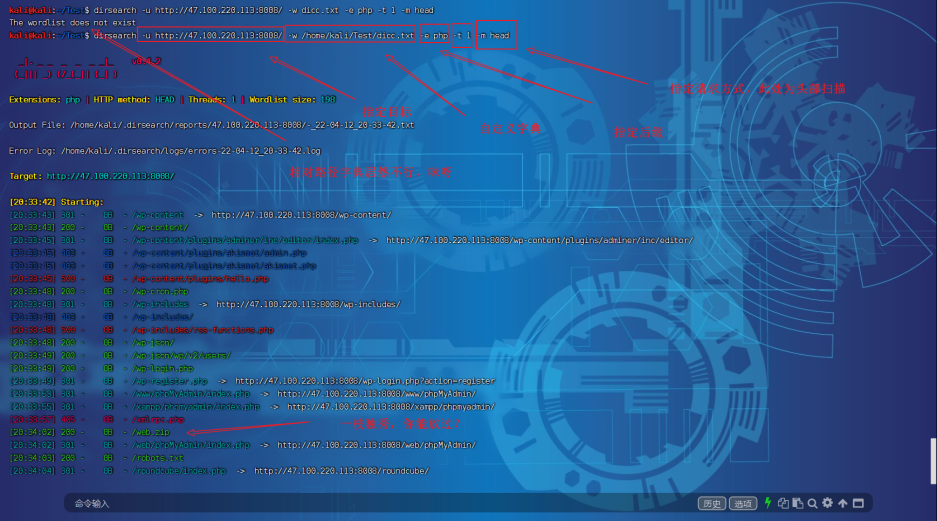

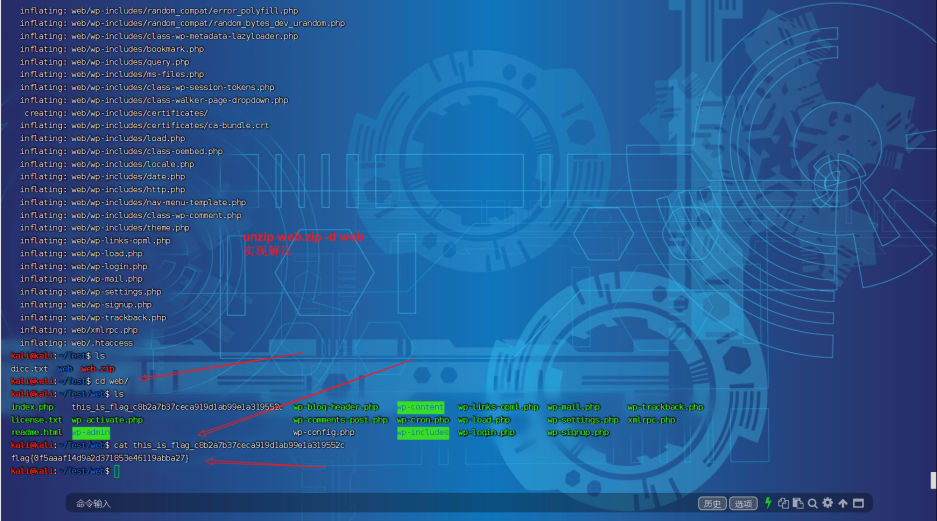

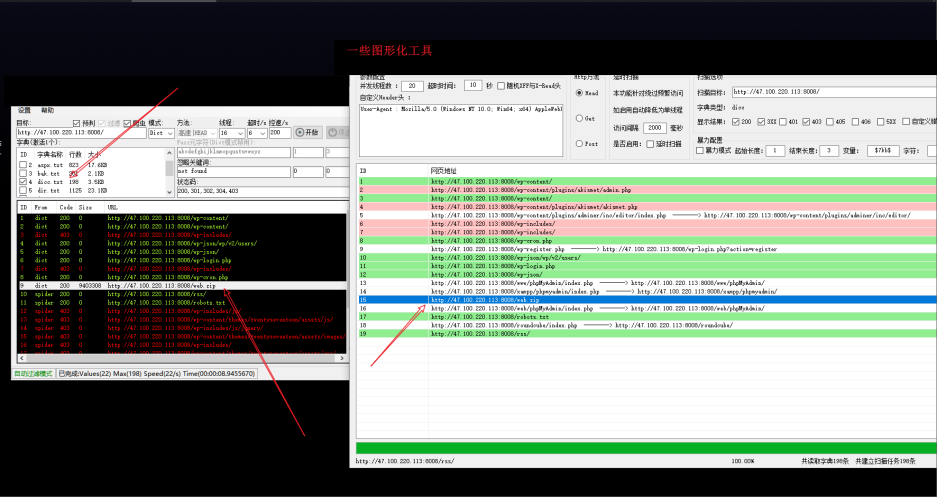

目录扫描

1 | 目录扫描 |

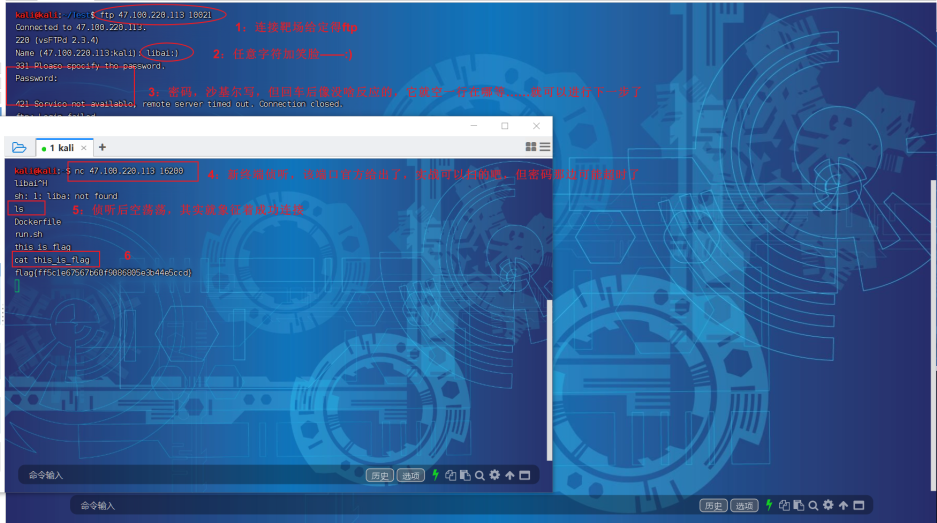

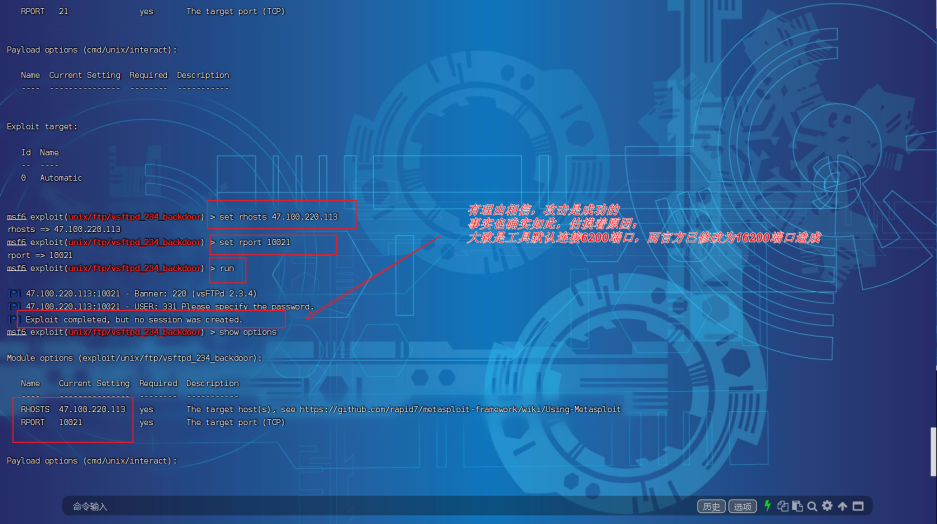

端口扫描

1 | 端口扫描 |

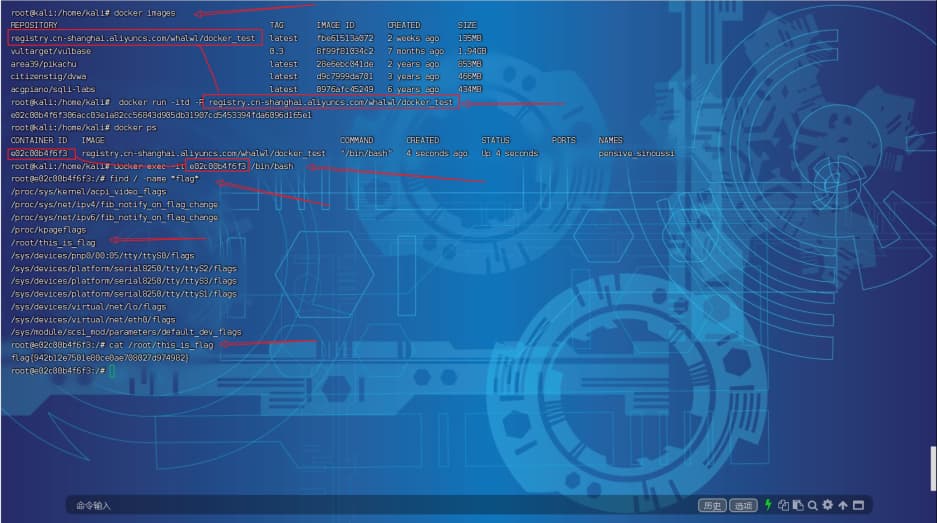

Docker容器基础

1 | Docker容器基础 |

- 本文标题:安鸾之2022新增基础题

- 本文作者:涂寐

- 创建时间:2022-04-14 23:34:09

- 本文链接:article/c4da1970.html

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

评论