QQ 客户端远程代码执行漏洞

声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

漏洞信息

- 2023 年 8 月20 日,赛博昆捕获到利用 QQ 桌面客户端远程执行的漏洞,该漏洞为逻辑漏洞,攻击者可以利用该漏洞在 QQ 客户端上进行无需用户确认的文件下载执行行为,当用户点击消息链接时,QQ 客户端会自动下载并打开文件,最终实现远程代码执行的目的。建议谨慎点击任何消息链接。

漏洞原理

- 该漏洞为逻辑漏洞,利用腾讯QQ Windows 客户端的逻辑缺陷进行攻击,被攻击方在点击消息内容(链接)时,不会出现弹窗提示,而是自动下载并执行。具体流程为:恶意文件/链接在经过腾讯QQ Windows 客户端传输时,若被引用回复,则点击该文件/链接后将无需任何弹窗确认,即可自动下载并打开文件。

漏洞模块

- 文档传输下载模块

影响范围

- QQ Windows版 9.7.13 及以前版本

处置建议

- 提示用户谨慎点击消息链接。

- 升级或安装终端安全软件,用于检测落盘的文件是否异常。

漏洞复现

环境说明

- 攻击端(腾讯 QQ Windows 客户端)版本:9.7.15.29156

- 被攻击端(腾讯 QQ Windows 客户端)版本:9.7.13.29151

![image]()

下载与安装

下载最新版腾讯 QQ Windows 客户端作为攻击端

1

2# 版本:QQ9.7.15.29156.exe

https://im.qq.com/pcqq![image]()

安装攻击端

![image]()

登录与构造

扫码登录攻击端

![image]()

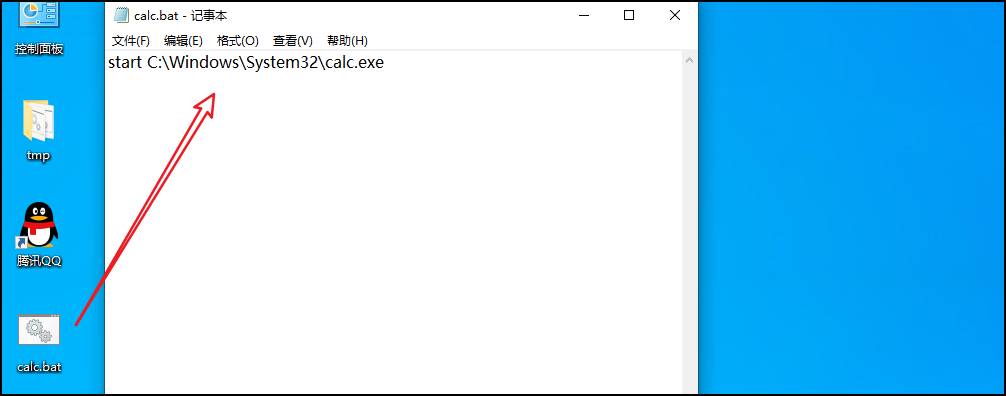

构造 bat 批处理脚本,弹出一个计算器

1

2# P.S.有手段的可以试试免杀远控

start C:\Windows\System32\calc.exe![image]()

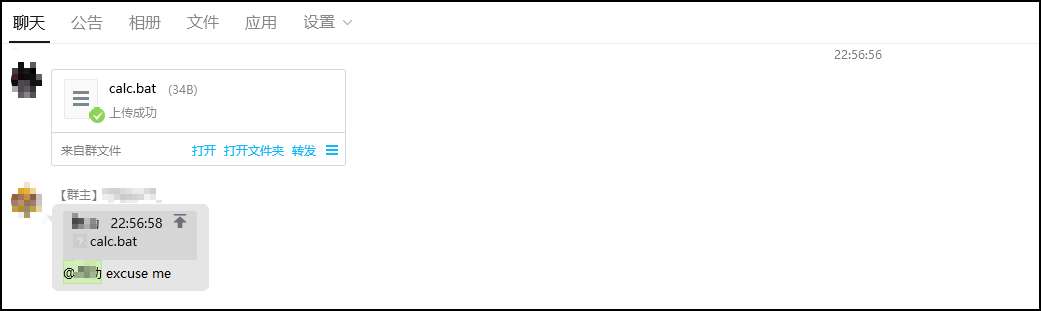

引用与触发

- 受害者引用文件询问攻击者

![image]()

- 看到攻击者的甜言蜜语,窃喜的受害者果断点击引用中的文件,好在 360 保护了它

![image]()

- 真正的勇士敢于直面惨淡的人生,受害者果断将 360 给关了,乐呵呵的欣赏器小可爱的……计算器

![image]()

P.S.道听途说,切勿当真:微信和 TIM 也没做限制

- 本文标题:QQ 客户端远程代码执行漏洞

- 本文作者:涂寐

- 创建时间:2023-08-21 23:28:16

- 本文链接:article/c8476f93.html

- 版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

评论